| Главная » Статьи » Мои статьи |

Типы угроз компьютерной безопасности

| Мы живем в цифровом мире, были

компьютеры не просто обычная вещь больше, но необходимость в нашей

повседневной жизни. Большинство из нас знали немного об угрозах

компьютерной безопасности, наиболее распространенными были " Вирус "и"

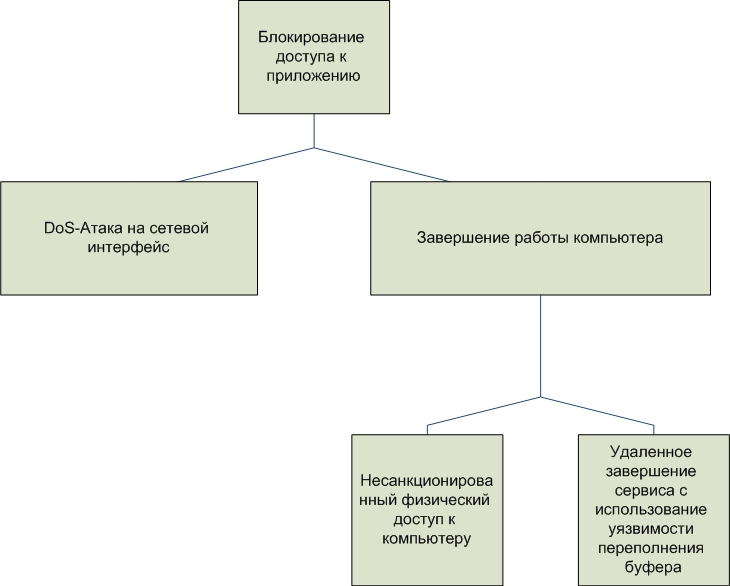

Червь". Но знаете ли вы, что существует много типов угроз компьютерной безопасности. Спам Спам, или нежелательной элемент коммерческой электронной почты, может оказаться наименее из угроз безопасности в интернете, но это действительно лишает людей своего времени в необходимости постоянно вычищать мусор в их почтовые ящики. Другие серьезные проблемы со спамом является то, что она приносит вирусы через вложения и рекомендации людям, что нужно идти на вредоносные веб-сайты. Спам может открыть шлюз к более серьезным угрозам. Вирусы Вирусы могут поступать из электронной почты, веб-сайтов, диски и другие компьютеры. Вирусы бывают разных типов и сильные стороны. Вирус может быть программа, которая просто заставляет ваш компьютер, чтобы замедлить, или он может полностью сеять хаос на вашем компьютере, заставляя вас переформатировать ваш компьютер. Лучший способ избежать вирусов, чтобы избежать загрузки программного обеспечения, которое вы не уверены. Вирусы могут работать немедленно отключить или управлять вашим компьютером, или они могут ждать определенной даты активации. Большинство антивирусных программ может предотвратить вирусы довольно легко. Adware / Malware вредоносных означает вредоносного программного обеспечения. Это код, который устанавливает себя на компьютер без вашего ведома не зная, как вы получили это или откуда оно взялось. Вредоносное может просто замедлить работу компьютера, сообщая на других сайтах, что вы делаете, например, какие веб-сайты вы посещаете, и это может вызвать бесконечную всплывающую рекламу. Вредоносные программы могут быть использованы для кражи личной информации, или он может полностью взять на себя компьютер. Многие программы, направленные на прекращение и удаление вредоносных программ, аналогично тому, как работы антивирусного программного обеспечения.  DOS атак отказа в обслуживании являются одними из самых серьезных интернет-угроз. Удаленный компьютер будет взять под контроль многих компьютеров в Интернете с помощью вирусов или вредоносных программ и направить все ресурсы этих компьютеров к использованию всех ресурсов сайта или базы данных или инфраструктуры организации. Жеребьевка все сразу на системы делает ее остановиться. кражи информации молчали угрозы безопасности в Интернет кражи информации. Многие люди уже знают, что кражи личных данных является серьезной проблемой, но кражи личных данных делается легко в Интернете. Преступники взломать в больших базах данных информации для потребителей, чтобы украсть вашу личность, но отдельные информация может быть украдена из вашего компьютера, когда вы заразиться вирусом или вредоносным ПО. Ваш номер банковского счета и пароли могут быть украдены у вас, как они переданы в Интернете. Загрузочный сектор вирусы загрузочного сектора распространения вирусов, изменив программу, которая позволяет вашему компьютеру для запуска. Когда вы включаете компьютер, аппаратное ищет в загрузочном секторе программа - которая, как правило, на жестком диске, но может быть на дискете или CD - и запускает его. Этап рограмма загружает остальной части операционной системы в память. вирус загрузочного сектора заменяет оригинальный загрузочный сектор с его собственной, модифицированной версии (и обычно скрывается оригинальный где-то в другом месте на жестком диске). Когда вы в следующий запуск, зараженных загрузочного сектора используется и вирус становится активным. Вы можете заразиться, если вы загрузке компьютера с зараженного диска, например, дискету, которая имеет инфицированного загрузочного сектора. вирусы загрузочного сектора были Первый тип вируса появляются, и они в основном довольно старые. Они редко встречаются сегодня. Bluesnarfing Bluesnarfing является кража данных через Bluetooth телефона. Которая позволяет совершенно незаметно отправлять анонимные и нежелательных сообщений на определенные телефоны Bluetooth. Потом сообщает, что некоторые телефоны были уязвимы для bluesnarfing, что делает его возможным для кого-то, для доступа к беспроводным телефоном без ведома владельца, скачать контакты телефонной книги и календаря, а иногда и больше. зависит от способности Bluetooth-устройства для обнаружения и связываться с другими телефонами находящимся поблизости. Теоретически, Bluetooth пользователя, запустившего право программное обеспечение на свой ноутбук можно обнаружить поблизости телефон, подключиться к нему без вашего ведома, а также загрузить телефонную книгу, фотографии контактов и календаря. серийный номер вашего мобильного телефона, также могут быть загружены и использованы Для клонирования iphone следует выключить Bluetooth или установить его на "непознаваемой". Непознаваемой настройка позволяет продолжить использование Bluetooth продуктов, таких как гарнитуры, но это означает, что ваш телефон не виден другим пользователям. Бэкдор-троян позволяет кому-то взять под контроль другого пользователя компьютера через интернет без их разрешения, троян может представлять как легальное программное обеспечение, как и другие программы троянского коня сделать так, чтобы пользователи запустить его. Кроме того - как теперь все чаще - пользователи могут позволить троянов на своем компьютере, следуя ссылке в спам. Когда троян запущен, он добавляет себя в процедуру запуска компьютера. Он может следить за компьютер, пока пользователь не подключен к интернету. Когда компьютер выходит в интернет, человек, который послал trojan может выполнять множество действий - например, запускать программы на зараженном компьютере, доступ к личным файлам, изменять и загружать файлы, отслеживать нажатия клавиш пользователем, или рассылки спама почту. | |

| Просмотров: 1242 | Рейтинг: 0.0/0 |

| Всего комментариев: 0 | |

Добавлять комментарии могут только зарегистрированные пользователи.

[ Регистрация | Вход ]